Популярное

- Десятая конференция ZeroNights

- Конференция «Экономическая безопасность – 2021» от сервиса проверки контрагентов Kompra

- Выявление конфликтов интересов – новые вызовы и практики проверок

- В Москве пройдет конференция для директоров по безопасности финансовых компаний

- Итоги участия Sigur в Securika Moscow 2021

- Первые утвержденные доклады ZeroNights 2021

- 27 мая состоится 4-я профессиональная конференция «Тренды в безопасности ритейла»

- В Москве пройдет Форум DLP+ по внутренним угрозам безопасности

- Компания RuSIEM рассказала об итогах 2020 года и поделилась планами дальнейшего развития

- Компания Ajax Systems, в рамках выставки Securika Moscow приглашает посетить свой стенд.

- X ежегодная конференция «Комплаенс-менеджер: профессия и предназначение» и ежегодная премия «Комплаенс — 2020»

- В 2021 году в десятый раз пройдет ZeroNights – ежегодная международная конференция, посвященная практическим аспектам информационной безопасности.

- Форум Blockchain Life 2021 - Что на нем будет?

- Конференции для директоров по безопасности – транспортно-логистических и производственных компаний

- АО «Апатит» внедрило платформу «СКАУТ-Интерфакс» для автоматизации процедур работы кадровой службы

- Форум Blockchain Life 2021 21-22 апреля, Москва, Music Media Dome

- Агентство Credinform запустило мобильное приложение Системы Глобас!

- Форум «Контрагенты – 2020 – главная площадка страны для обсуждения информационно-аналитических сервисов и инструментов в области проверки контрагентов и управления рисками

- Datame.Online – проверка человека за 5 минут

- Кейсы, новые решения и смешанный формат участия – итоги Road Show SearchInform 2020

Новости

Регистрация на Securika Moscow 2026 продолжается. Опубликован список участников 2026.

Бесплатный билет по промокоду: sec26iDRNA

2 декабря 2025

Шесть столпов корпоративной безопасности

Краеугольные камни стратегической устойчивости и процветания корпорации с точки зрения вице-президента/директора по безопасности

31 октября 2025

Санкционный лабиринт 2025: как бизнесу не потеряться в ограничениях

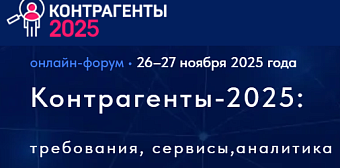

Компания Credinform - Система Глобас - Партнер онлайн-форума “Контрагенты-2025”

31 октября 2025

АИС «ДельтаБезопасность»: от информационного сервиса до интеллектуальной платформы для защиты бизнеса

АИС «ДельтаБезопасность» - Партнер онлайн-форума “Контрагенты-2025”

31 октября 2025

"Вектор Плюс": Комплексное решение для работы сотрудников безопасности

ООО «ДАЙНЕМИК САН» - Партнер форума “Контрагенты-2025”

31 октября 2025

Как проверить кредитную историю компаний и оценить платежеспособность

ЗАЧЕСТНЫЙ БИЗНЕС - Стратегический партнер онлайн-форума “Контрагенты-2025”

31 октября 2025

Основы информационной безопасности коммерческих предприятий

ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ

Продолжение. Начало в №№ 6-7 2025 г.

Продолжение. Начало в №№ 6-7 2025 г.

9 октября 2025

Как ИБ-директору не сесть в тюрьму

Риски поверхностного подхода в обеспечении информационной безопасности критической инфраструктуры

6 октября 2025

Целеполагание и KPI. Почему правильная цель важнее скорости ее достижения

ОЦЕНКА ЭФФЕКТИВНОСТИ

29 сентября 2025

Цифры, тренды, вызовы и перспективы международного и российского рынков решений противодействия БПЛА

ПРОТИВОДЕЙСТВИЕ БПЛА

29 сентября 2025

VI - онлайн-форум "Контрагенты-2025"

Новые возможности, новые тренды, новые правила «игры»

11 сентября 2025

Практика ресурсного планирования в Службе безопасности

остановить сокращения и найти скрытые 40% эффективности

Технологии будущего: трансформация ИБ. «СёрчИнформ» приглашает на ежегодное RoadShow

С 30 сентября по 20 ноября пройдет серия конференций по информационной безопасности от «СёрчИнформ», которая охватит 27 городов России и стран СНГ

Сделка с призраком?!

Сегодня бизнес всё чаще сталкивается с рисками при работе с иностранными контрагентами.

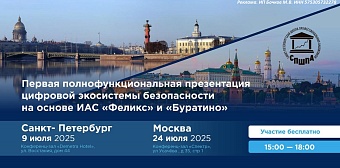

Презентация цифровой экосистемы безопасности на основе ИАС «Феликс» и «Буратино»

Принципиально новый шаг в технологиях консолидации источников информации различных категорий

КРЭБ. Балтийские ночи

Уникальный двухдневный интенсив, для профессионалов в области внутренней безопасности, закупок, комплаенса и корпоративного управления.

ГК ЮПХ представит инновационный детектор с ИИ на юбилейной выставке Securika Moscow 2025

Стенд ЮПХ – А7067, павильон 3, зал 15

Контур проведет бесплатную онлайн-конференцию по управлению рисками

16 апреля. Трансляция начнется в 10:00 по московскому времени, участие бесплатное.

6 февраля 2025

2-й онлайн-форум «AiSEC-2025. Искусственный интеллект и безопасность»

Мероприятие состоится 02-03 апреля 2025 года в онлайн-формате

ИДЕТ ПРИЕМ ЗАЯВОК НА КОНКУРС ПРЕМИИ «ЦИФРОВЫЕ ВЕРШИНЫ» 2025

Проводится отбор проектов для участия в конкурсе IT-разработок для бизнеса и государственных структур

Контур.Фокус проведет ежегодную онлайн-конференцию о безопасном развитии бизнеса

22-23 октября, начало — в 11:00 мск в оба дня.

Участие бесплатное.

От «белого хакера» до «Кибердеда»

Опубликована полная программа конференции «Совершенно безопасно 2.0»

30 августа 2024

Проверяем контрагента

Проверка контрагента позволяет сделать правильные выводы о перспективах сотрудничества.

Кого наказывают за коммерческий подкуп

Возникает вопрос: чем же в таком случае отличаются два этих состава?

13 августа 2024

V-й онлайн-форум «КОНТРАГЕНТЫ-2024: Требования. Сервисы. Аналитика»

Мероприятие состоится 04-05 декабря 2024 года в онлайн-формате

Протокол решения о смене ГД ООО нужно заверить у нотариуса

Одобренный Советом Федерации закон с 1 сентября 2024 года вводит обязательное удостоверение нотариусом решений о смене единоличного исполнительного органа ООО

Где и как судиться российскому бизнесу в Азии и на Ближнем Востоке

Санкции ограничили возможность для российского бизнеса обращаться в привычные западные арбитражные центры. Из-за этого многие компании стали искать альтернативы.

Как цифровая платформа xPLANET помогает участникам перевозок управлять рисками

Цифровые сервисы становятся не просто востребованными, а необходимыми инструментами управления рисками.

South HUB пройдет в Сочи с 8 по 12 июня

Это мультиформатное мероприятие в формате кэмпа о профессиональном развитии с акцентом на work-life balance

Неделя до Securika Moscow. Активируйте ваш промокод sec24iAP и получите бесплатный билет

Узнайте

условия поставок и ценовую политику 300+ производителей и поставщиков СБ

2 апреля 2024

О порядке организации и проведении служебных расследований

Служебное расследование сможет правильно квалифицировать содеянное: как проступок, правонарушение или преступление.

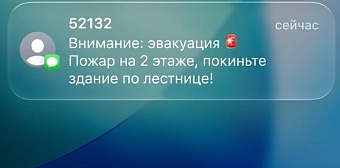

Вам позвонили/написали

Один из самых распространённых видов мошенничества — телефонное или с использованием мессенджеров.

14 марта 2024

Осуществление закупок товаров, работ, услуг

Получение товаров, работ, услуг определенного качества в необходимом количестве в требуемое время и по минимальной цене.

Почему важно прокачивать киберграмотность

Методы защиты, которые недавно были достаточными, сегодня становятся устаревшими и неэффективными.

7 февраля 2024

Онлайн-форум «AiSEC-2024. Искусственный интеллект и безопасность»

Мероприятие состоится 23-34 апреля 2024 года в онлайн-формате.

Онлайн-регистрация посетителей выставки Securika Moscow 2024 уже открыта

Получите бесплатный билет на выставку Securika Moscow 2024 по промокоду sec24iAP

Финансовый профайлинг: проверяем физических лиц

Создайте уникальный профиль физического лица для оценки благонадежности.

erid:2Vtzqvo56rr

erid:2Vtzqvo56rr

Бесплатное подключение АПИ для проверки контрагентов

У вас много проверок в течение месяца и вы хотите ускорить этот процесс? Попробуйте АПИ «Ирбиса».

erid:2Vtzqv8U4ia

erid:2Vtzqv8U4ia

26 декабря 2023

Проверять ИП и самозанятых проще, чем кажется

Проверка благонадежности ИП и самозанятых необходима для защиты интересов бизнеса

erid:2Vtzqvo45oi

erid:2Vtzqvo45oi

В РФ научились деанонимизировать Telegram-каналы

Специально созданная нейросеть «Товарищ майор» способна определять владельцев анонимных Telegram-каналов.

Как проверить благонадежность ИП?

В «Ирбис» можно проверить предпринимателей в рамках 152-ФЗ.

erid:2Vtzqwf2Esm

erid:2Vtzqwf2Esm

19 декабря 2023

Концепция обеспечения безопасности организации

Представляет собой общий замысел организации технических и организационных мероприятий по защите объекта от прогнозируемых угроз.

18 декабря 2023

Как распознать фишинговые (фейковые) письма

Это наиболее популярный на сегодняшний день вид атак.

7 декабря 2023

О том как измерить свой… эффект от существования службы безопасности.

В статье развернуто представлена актуальная концепция учета экономического эффекта от существования службы безопасности.