© «Директор по безопасности», №12-2025, Декабрь, 2025г.

Александр Негода, член команды “СБ Про Бизнес”, автор проекта “REDtalk” , Руководитель направления по тестированию на проникновение/Red Team

Фишинг остаётся одной из главных угроз для бизнеса

В этой статье подробно разобрано, как устроен фишинг, по каким признакам его можно распознать и какие технические и организационные меры помогут надёжно защитить компанию.

В конце — готовая инструкция, которую можно использовать как памятку для сотрудников.

Иллюстрация 1. Фишинг остаётся одной из главных угроз для бизнеса

Опыт многолетней работы в сфере кибербезопасности показывает, что самой уязвимой частью любой системы защиты остаётся человек, а не техника. Одно неосторожное действие (например, переход по ссылке или ввод данных на поддельной странице) может привести к серьёзным последствиям. Именно на этом человеческом факторе строятся атаки социальной инженерии — совокупности методов психологического воздействия, цель которых — заставить человека добровольно раскрыть информацию или выполнить нужное злоумышленнику действие.

Фишинг — одна из самых распространенных форм социальной инженерии. Например, злоумышленник присылает поддельное сообщение (чаще всего на корпоративную почту), маскируя его под официальную коммуникацию, и просит совершить простое действие: перейти по ссылке, открыть вложение, ввести учётные данные или подтвердить платёж. Такие письма часто имитируют знакомые адреса и стиль компании, поэтому выглядят правдоподобно и способны ввести в заблуждение даже внимательного сотрудника.

В этой статье мы разберём, как устроен фишинг, какие существуют его виды, как вовремя распознать угрозу и какие меры помогут выстроить надёжную систему защиты компании.

Что такое фишинговая атака: типичная кампания по этапам

Особенность фишинга состоит в том, что для успеха злоумышленнику часто не требуются сложные технические манипуляции. Достаточно правильно выстроенного сценария обмана, который задействует типичные человеческие реакции: доверие, спешку, стремление помочь или подчиниться руководству.

Типичная фишинговая кампания состоит из нескольких последовательных этапов.

1) Сбор информации (разведка) — сначала злоумышленник собирает информацию о компании и её сотрудниках: корпоративные адреса, должности, публичные профили, структуру бизнес-процессов и используемые сервисы. Чем больше вводной информации будет у атакующего, тем убедительнее получится поддельное сообщение.

2) Подготовка — на этой стадии создаётся само сообщение, страница или вложение с соблюдением внешней атрибутики (логотипы, подписи, стиль письма). Подготовка может включать подделку адреса отправителя или создание фальшивого домена, очень похожего на реальный.

3) Отправка и эксплуатация — сообщение доставляется выбранным адресатам (массово или целенаправленно). Цель — спровоцировать необходимое действие: клик по ссылке, ввод учётных данных, запуск вложения или выполнение инструкции.

4) Продвижение и закрепление — после удачной реакции злоумышленник использует полученные данные или скомпрометированную учётную запись для дальнейшего продвижения в сети: расширения доступа, поиска ценных данных или инициирования финансовых операций.

Основные виды фишинговых атак и механика их работы

Фишинговые атаки различаются по своей форме, целям, каналам доставки и действиям, которых злоумышленник добивается от жертвы.

1) По выбору цели:

- Массовый фишинг — рассылка однотипных сообщений на большое количество адресов с расчётом, что часть получателей отреагирует. В отличие от таргетированного (целевого) фишинга, где письма персонализируются под конкретного сотрудника или роль, массовые кампании не требуют серьёзной подготовки и не содержат индивидуальных деталей.

Чаще всего такие письма маскируются под привычные уведомления и сервисные сообщения, которые пользователи регулярно получают. Типичные предлоги: предложения о бонусах и бесплатных подписках, уведомления от «отдела кадров» о новых правилах или расписании, а также актуальные темы: инструкции по работе в период пандемии, напоминания о прохождении обучения по информационной безопасности или обновлении корпоративных политик.

- Таргетированный фишинг — прицельные сообщения, подготовленные под конкретного сотрудника или роль в компании. В отличие от массовых кампаний, здесь злоумышленник проводит разведку и персонализирует содержание письма под обязанности и контекст адресата.

Такие сообщения часто имитируют внутреннюю переписку или коммуникации с проверенными контрагентами и обращаются к конкретным задачам: запросы на согласование документов по текущему проекту, просьбы предоставить отчёты или доступы, подмена счёта от реального поставщика или поручения от руководства.

2) По каналу доставки:

- Электронная почта (корпоративная и личная) — основной канал для фишинга. Письма приходят с ссылками или вложениями, имитируют служебные уведомления и могут подделывать заголовки отправителя или использовать похожие домены. Часто атакующие встраивают в сообщение элементы корпоративного стиля (логотипы, подписи), чтобы повысить правдоподобие и снизить бдительность получателя.

- SMS — короткие, лаконичные сообщения, которые стимулируют немедленную реакцию: перейти по ссылке или назвать код из SMS. Из-за ограниченности формата злоумышленники делают ставку на срочность и страх упустить что-то важное, что повышает вероятность импульсивного действия.

- Мессенджеры и соцсети — атаки в рабочих чатах и личных аккаунтах выглядят как личные обращения от коллег или партнёров и часто требуют быстрой беседы или перехода во внешние чаты. Доверительный тон и привычность формата (короткие сообщения, голосовые заметки, приглашения) делают эти каналы привлекательными для злоумышленников.

3) По действиям, которых добиваются от пользователя

- Ввод учетных данных — самый частый сценарий. Человек вводит логин и пароль на поддельной странице, считая, что авторизуется в настоящем сервисе. Так злоумышленники получают прямой доступ к корпоративным системам.

- Открытие вложения или запуск файла — письмо содержит документ, архив или ссылку на файл. После открытия на устройстве запускается вредоносный код — от шпионских модулей до шифровальщиков.

- Финансовое действие или изменение реквизитов — письмо, похожее на распоряжение руководителя или партнёра, с просьбой оплатить счёт или изменить реквизиты для оплаты. Такие атаки приводят к прямым финансовым потерям.

- Разглашение информации — иногда целью фишинга является сбор сведений для подготовки сценария последующих атак. Злоумышленник задаёт безобидные вопросы, уточняет структуру компании, роли сотрудников, адреса и телефоны.

Понимание того, кому направлена атака, по какому каналу она приходит и какое действие пытается спровоцировать, позволяет точнее оценить риски и выстроить стратегию защиты, о которой мы еще поговорим.

Чтобы понять масштаб угрозы, стоит посмотреть, как подобные сценарии работают в реальности.

Кейс: как Google и Facebook потеряли $100 млн из-за фишинговых писем

Иллюстрация 2. Кейс: как Google и Facebook потеряли $100 млн из-за фишинговых писем

Один из самых известных случаев, который стал классическим примером фишинга корпоративного уровня, произошёл в 2013–2015 годах. В центре истории оказался литовский гражданин Эвальдас Римасаускас, сумевший обмануть Google и Facebook — компании с мощнейшими системами информационной безопасности.

Римасаускас детально изучил связи крупных IT-компаний с их подрядчиком, тайваньским производителем оборудования Quanta Computer. Выяснил, как выглядят их счета, выставляемые IT-гигантам, на какие адреса приходят письма, кто отвечает за оплату и какие формулировки используют в переписке.

На основании этой информации злоумышленник зарегистрировал фиктивную компанию с похожим названием и создал электронные адреса, визуально неотличимые от официальных доменов поставщика. Затем он стал рассылать сотрудникам финансовых отделов поддельные счета.

Сотрудники компаний, не подозревая подмены, переводили деньги на счета злоумышленника, открытые в Латвии и на Кипре. Всего таким образом было похищено более 100 миллионов долларов США. Позже преступника арестовали, а часть средств удалось вернуть, но сам кейс стал иллюстрацией того, как даже технологические гиганты могут стать жертвой тщательно выстроенной социальной инженерии.

Хотя история с Google и Facebook произошла за рубежом, её сценарий практически полностью воспроизводится и на российском рынке. Чтобы повысить убедительность, злоумышленники могут прикладывать «дополнительное соглашение» или «письмо о смене расчётного счёта». Всё оформлено с подписями, печатями и фирменным стилем. Для бухгалтера или менеджера по закупкам такое письмо выглядит правдоподобно и не вызывает подозрений. В результате оплата проходит, деньги уходят мошенникам, а инцидент зачастую фиксируется как «ошибка в платёжных реквизитах», а не как кибератака.

Опыт подобных случаев показывает, что защита от фишинговых атак должна строиться на двух уровнях: техническом, который предотвращает попадание подозрительных сообщений в корпоративную почту, и организационном, связанном с выстраиванием безопасных процессов и коммуникации, регулярным обучением сотрудников.

Рассмотрим, какие технические меры позволяют снизить риск подобных инцидентов.

Как распознать и предотвратить фишинговую атаку: технические меры защиты

1) Внедрить почтовый шлюз (Mail Gateway) и пометку внешних писем

Почтовый шлюз — это фильтр, который проверяет все входящие сообщения до того, как они попадают в почтовые ящики сотрудников. Он блокирует вредоносные письма, подозрительные вложения и поддельные ссылки.

Одна из самых полезных функций шлюза — автоматическая пометка внешней корреспонденции. Например, письмо, пришедшее извне, получает заметную плашку «ВНЕШНИЙ ОТПРАВИТЕЛЬ». Это помогает сотрудникам мгновенно понимать, что письмо не из внутренней сети, даже если злоумышленник подделал имя отправителя или фирменную подпись.

Руководителю необходимо поставить задачу IT-службе внедрить и настроить корпоративный почтовый шлюз с функцией фильтрации и маркировки писем. Если у компании собственный почтовый сервер, то требуется отдельное решение; однако при использовании сторонних облачных почтовых сервисов (Яндекс 360, VK WorkSpace и аналогичных) нужный функционал шлюза зачастую уже встроен и достаточно его включить, и корректно настроить.

2) Настроить проверку подлинности отправителя (SPF, DKIM, DMARC)

Эти три технологии — SPF, DKIM и DMARC — отвечают за проверку подлинности отправителя и защищают компанию от подделки корпоративных адресов.

Их можно сравнить с «паспортом» электронного письма. Система проверяет, действительно ли сообщение пришло с вашего домена, а не от злоумышленника, пытающегося выдать себя за сотрудника компании.

Поручите IT-службе настроить SPF, DKIM и DMARC для вашего домена.

3) Внедрить многофакторную аутентификацию (MFA)

При включённой MFA для входа требуется не только пароль, но и дополнительное подтверждение — код из приложения, push-уведомление на телефон или аппаратный ключ.

Руководителю необходимо поручить IT-службе внедрить многофакторную аутентификацию для всех критически важных систем: корпоративной почты, бухгалтерских сервисов, облачных хранилищ, CRM. Особое внимание стоит уделить учётным записям руководителей, бухгалтерии и сотрудников с административными правами.

Даже если злоумышленник получил пароль сотрудника через фишинговое письмо, многофакторная аутентификация не позволит ему войти в корпоративные системы.

Организационные меры защиты

Технические инструменты защищают инфраструктуру, но не исключают человеческий фактор. Чтобы минимизировать риск ошибок и несанкционированных действий, важно выстроить организационные меры, которые создают устойчивую систему безопасности в компании.

1) Ограничить права доступа по принципу минимальной необходимости

Каждый сотрудник должен иметь доступ только к тем данным и системам, которые нужны ему для выполнения его задач. Это снижает потенциальный ущерб в случае компрометации учётных данных. Даже если злоумышленник получит пароль, его возможности будут ограничены. IT-службе следует провести аудит прав доступа и регулярно пересматривать их.

2) Установить строгий порядок подтверждения финансовых операций

Фишинговые письма часто направлены на изменение платёжных реквизитов или проведение несанкционированных переводов. Чтобы исключить этот риск, необходимо закрепить регламент проверки любых изменений финансовых данных.

Любое уведомление о смене реквизитов должно подтверждаться по второму независимому каналу связи, например, телефонным звонком или запросом через официальный чат.

Кроме того, стоит ввести двухэтапное согласование платежей и изменений реквизитов. Два ответственных сотрудника (например, бухгалтер и финансовый директор) должны подтверждать такие операции независимо друг от друга. Это простое правило надёжно защищает от большинства фишинговых сценариев, направленных на финансовое мошенничество.

3) Регулярное обучение сотрудников и имитация фишинговых рассылок

Даже самые внимательные сотрудники могут стать жертвами фишинга, если не знают его признаков. Минимум раз в полгода стоит проводить короткие практические тренинги и тестовые фишинговые рассылки.

Такое обучение позволяет сформировать привычку проверять адрес отправителя, не переходить по ссылкам и сообщать о подозрительных письмах. Важно, чтобы результаты обучения не использовались для наказаний. Цель таких мероприятий — повышение осведомлённости сотрудников.

4) Утвердить регламент реагирования на инциденты

Сотрудники должны знать, куда и как сообщать о подозрительных письмах или действиях. Создайте единый контакт или внутренний чат с ответственным за информационную безопасность. Чёткий и понятный порядок действий помогает быстро локализовать угрозу и не допустить её распространения.

Подробная инструкция для сотрудников

Даже при наличии всех технических и организационных мер решающим звеном защиты остаётся обычный сотрудник.

Ниже приведена готовая инструкция, которую можно использовать как внутреннюю памятку и разослать сотрудникам. Она поможет выработать единый алгоритм действий при работе с корпоративной почтой и вовремя распознать фишинговое письмо.

1) Обратите внимание на признаки подозрительного письма

Первое, что нужно сделать при получении письма, — определить, не выглядит ли оно необычно или подозрительно.

Письмо должно вызвать настороженность, если в нём просят:

- перейти по ссылке или ввести логин и пароль;

- открыть вложение или запустить файл;

- оплатить счёт, изменить реквизиты или подтвердить перевод.

Также стоит насторожиться, если:

- письмо пришло с неожиданным запросом, не относящимся к вашим задачам;

- в тексте есть давление срочностью («срочно», «иначе доступ будет заблокирован»);

- письмо пришло от имени руководителя или партнёра, но стиль общения нехарактерен;

- в тексте есть орфографические или пунктуационные ошибки;

- письме прикреплены файлы с необычными расширениями (например, .exe, .scr, .bat, .docm, .xlsm) или двойными расширениями вроде «.pdf.exe» или «.doc.bat». Это признак маскировки вредоносного файла.

Если есть хотя бы один из этих признаков — не выполняйте действие сразу, а переходите к проверке письма.

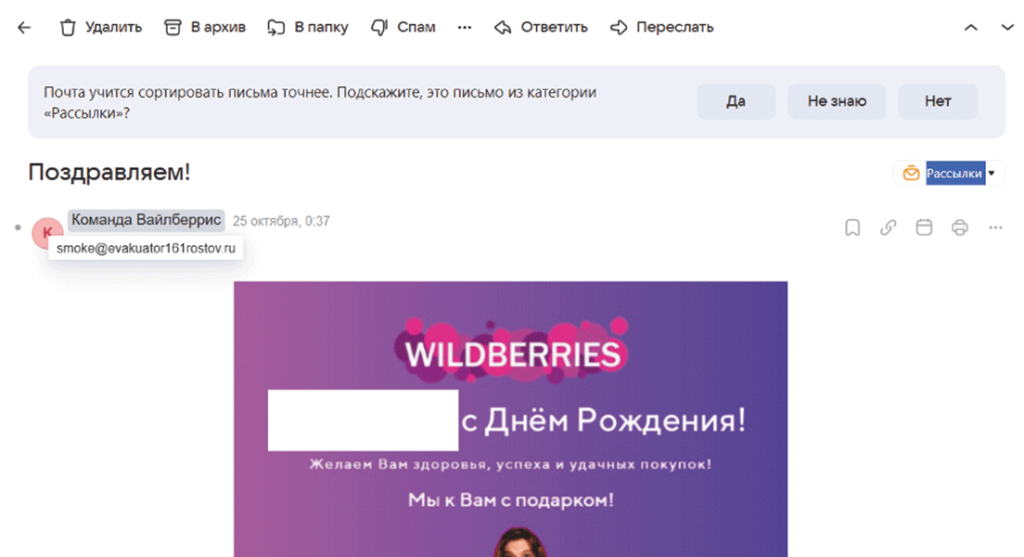

2) Проверьте отправителя

Первое, что нужно сделать — сверить отображаемое имя и реальный адрес электронной почты. Иногда злоумышленники подделывают только имя, оставляя настоящий адрес подозрительным.

Пример:

Настоящий адрес: ivan.petrov@supplier.ru

Подделка: ivan.petrov@supp1ier.ru (цифра «1» вместо буквы «l»).

Если адрес выглядит необычно или не совпадает с тем, который используется обычно, то письмо нужно проверить внимательнее.

Иллюстрация 3. При наведении на имя отправителя виден реальный адрес (smoke@evakuator161rostov.ru). Он не связан с брендом и указывает на подделку.

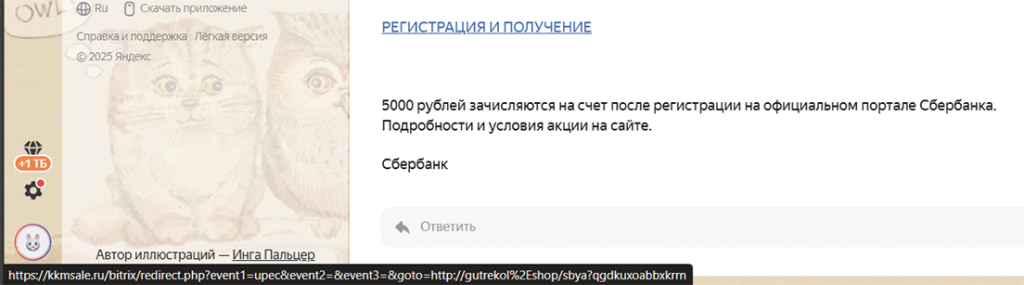

Иллюстрация 4. Адрес info@gutrekol.shop не связан с доменом sberbank.ru. Домен .shop часто используют мошенники. Он дешёвый и легко регистрируется

3) Проверьте ссылки и домен

Наведите курсор на ссылку (не кликая) и посмотрите, какой адрес появляется внизу окна почты или браузера. Если адрес не виден полностью, то нажмите правой кнопкой, выберите «Копировать ссылку» и вставьте её в текстовый редактор, чтобы увидеть её целиком.

Обратите внимание на основную часть адреса — домен (то, что идёт перед «.ru», «.com» и т.д.).

- настоящий сайт: secure.sberbank.ru — это поддомен официального сайта sberbank.ru;

- подделка: sberbank-secure.ru или sberbank-login.com — здесь домен другой, и такие сайты часто используются мошенниками;

- обманный вариант: sberbank.login.com — выглядит похоже, но на самом деле это поддомен sberbank у чужого домена login.com.

Также стоит насторожиться, если:

- в адресе есть подозрительные слова вроде login, secure, verify, update;

- сайт начинается не с привычного имени, а с наборов символов вроде xn-- — это может быть Punycode (техника, позволяющая подменять буквы, например, русская «а» вместо латинской «a»), из-за чего адрес выглядит как настоящий, но ведёт на фальшивый сайт;

- ссылка ведёт на числовой адрес (например, http://192.168.1.10/...) вместо привычного имени сайта;

- наличие значка «замочка» (HTTPS) не гарантирует безопасность — злоумышленники тоже могут его использовать.

Если сомневаетесь, то не переходите по ссылке. Лучше откройте сайт вручную, введя адрес в адресную строку браузера или выберите его из закладок.

Иллюстрация 5. При наведении на ссылку «РЕГИСТРАЦИЯ И ПОЛУЧЕНИЕ» внизу виден реальный адрес — многоступенчатый редирект на сторонний сайт. Он не связан с sberbank.ru и может использоваться для кражи данных или установки вредоносного кода

4) Оцените содержание письма

Фишинговые письма часто воздействуют на эмоции получателя. Обратите внимание:

- есть ли призывы действовать быстро: «срочно», «немедленно», «до конца дня»;

- нет ли попытки обойти обычные процедуры согласования;

- соответствует ли стиль письма и подпись тому, как обычно пишет отправитель;

- нет ли нехарактерных просьб, например, «отправь отчёт на личную почту»

Если письмо выглядит хоть немного странно, то лучше проверить его дополнительно.

В случае, если после прохождения ряда проверок письмо вызывает сомнение:

- не отвечайте и не переходите по ссылкам;

- не открывайте вложения, даже если они выглядят как документы;

- если письмо связано с финансами — приостановите оплату до подтверждения от ответственных лиц;

- подтвердите реквизиты по телефону, используя контакты из договора или CRM, а не те, что указаны в письме;

- сделайте скриншот письма и отправьте его в IT-службу или службу безопасности. В письме укажите, почему оно показалось подозрительным (например, «запрос на смену реквизитов» или «нехарактерный адрес отправителя»).

В случае, если вы уже кликнули по ссылке или ввели данные:

- немедленно закройте страницу;

- если вводили логин и пароль, то сразу смените пароль на всех корпоративных сервисах;

- сообщите об этом в IT-службу и руководителю;

- не удаляйте письмо. Оно поможет в расследовании;

- если операция касалась платежа, то уведомите бухгалтерию о возможной подмене и попросите проверить операции.

Фишинг остаётся одной из самых частых причин утечек данных и финансовых потерь. Однако комплекс технических решений, продуманные процессы и обученные сотрудники позволяют практически полностью устранить этот риск.

Главное — не относиться к безопасности как к разовому проекту, а сделать её частью корпоративной культуры.